AIR-FI: Convertir tu memoria RAM en una tarjeta WIFI para extraer datos de ordenadores.

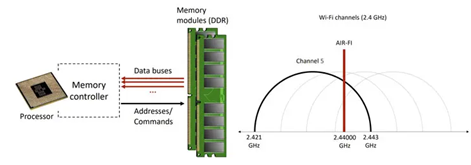

Unos investigadores estudiando métodos ocultos de transmisión de datos desde computadoras aisladas, han desarrollado un nuevo método de organización de un canal de comunicación llamado «AIR-FI», que permite, mediante la manipulación de chips de memoria DDR SDRAM, generar una señal de radio a una frecuencia de 2.4 GHz, que puede ser capturada por un dispositivo habilitado para Wi-Fi a varios metros de distancia.

¿Cómo funciona AIR-FI?

El ataque AIR-FI se basa en la implementación de un malware especialmente diseñado que explota buses DDR SDRAM para generar emisiones electromagnéticas en las bandas Wi-Fi de 2.4 GHz. Luego, transmite información sobre estas frecuencias que más tarde pueden ser interceptadas y decodificados por dispositivos cercanos con capacidad Wi-Fi.

Algunos ejemplos de equipos que podríamos utilizar para enviar los datos a servidores remotos controlados por un atacante son:

- Smartphones.

- Ordenadores portátiles,

- Dispositivos de IoT.

El malware en el sistema de destino recopila los datos relevantes como documentos confidenciales, credenciales o claves de cifrado. A continuación, se codifican y transmiten en la banda Wi-Fi de 2.4 GHz. Así, usando las emisiones electromagnéticas generadas por los buses DDR SDRAM se solían intercambiar datos entre la CPU y la memoria.

Esta investigación es un recordatorio más de que los componentes electromagnéticos, acústicos, térmicos y ópticos pueden ser utilizados para realizar ataques refinados de exfiltración contra equipos con espacios de aire.

En el siguiente video se muestra que los atacantes pueden filtrar datos de computadoras por el aire a través de señales Wi-Fi:

No siempre es posible utilizar AIR-FI

Si queremos realizar un ataque de este tipo, a menudo es primordial que las máquinas transmisoras y receptoras estén ubicadas físicamente próximas entre sí. Además, también se requiere que estén infectadas con el malware apropiado para establecer el enlace de comunicación. AIR-FI no depende de un transmisor Wi-Fi y tampoco necesita controladores de kernel, root o acceso a recursos de hardware para transmitir los datos.

El canal encubierto se puede utilizar incluso desde dentro de una máquina virtual aislada, y tiene una lista interminable de dispositivos habilitados para Wi-Fi que pueden ser pirateados para actuar como receptor. En un equipo que se implemente el malware a través de ingeniería social basta para poder realizar este ataque, algunos ejemplos que se podrían utilizar son:

- Gusanos auto propagados como Agent.BTZ.

- Una unidad flash USB manipulada.

- Personas internas maliciosas.

Además, debemos infectar dispositivos con capacidad Wi-Fi ubicados en la red con espacio de aire, comprometiendo el firmware de los chips Wi-Fi, instalando el malware capaz de detectar y decodificar la transmisión, para, finalmente, exfiltrar los datos a través de Internet.

Los investigadores afirman que este ataque es uno de los más fáciles de llevar a cabo, ya que el atacante no necesita obtener permisos de administrador o root para ejecutar el exploit. AIR-FI puede ser iniciado desde cualquier cuenta con privilegios de usuario, pudiendo usarlo en cualquier sistema operativo, e incluso dentro de una máquina virtual.

El Dr. Mordechai Guri (jefe de I+D del Centro de Investigación de Seguridad Cibernética de la Universidad Ben-Gurion) para solucionar el problema, propone protecciones de zona para protegerse contra ataques electromagnéticos. Así, debemos permitir que los sistemas de detección de intrusos monitoricen e inspeccionen los procesos que realizan operaciones intensivas de transferencia de memoria y utilizar escudos de Faraday para bloquear el canal encubierto.

El malware AIR-FI, nos ha demostrado cómo con este ataque se pueden robar datos de ordenadores con espacio de aire a un receptor Wi-Fi cercano a través de señales Wi-Fi.

Fuentes:

https://thehackernews.com/2020/12/exfiltrating-data-from-air-gapped.html

https://dl.acm.org/doi/10.1145/2664243.2664260

https://cyber.bgu.ac.il/advanced-cyber/airgap