Quiero algo que solo tú tienes: Infostealers

En los últimos dos meses, los ciberdelincuentes han puesto a la venta cientos de millones de registros de clientes de grandes empresas como Ticketmaster, el Banco Santander, Iberdrola, Telefónica, El Corte Inglés, la Dirección General de Tráfico, la Universidad Complutense de Madrid… la lista es larga. Y aunque las violaciones masivas de datos son un hecho desde hace más de una década, estos ejemplos recientes son significativos, porque muchos están conectados entre sí. Varias de las víctimas eran clientes de la empresa de almacenamiento de datos en la nube Snowflake, y se vieron comprometidas no por un sofisticado pirateo informático, sino porque los atacantes tenían las credenciales de acceso a las cuentas de dicho servicio de cada empresa perjudicada; una oleada de robos de datos que afectó al menos a 165 clientes de Snowflake.

Los ciberdelincuentes no consiguieron semejante botín de credenciales accediendo directamente a Snowflake ni mediante un ataque selectivo a la cadena de suministro. En su lugar, encontraron las credenciales en un batiburrillo de datos robados y capturados al azar por un tipo de malware denominado infostealer.

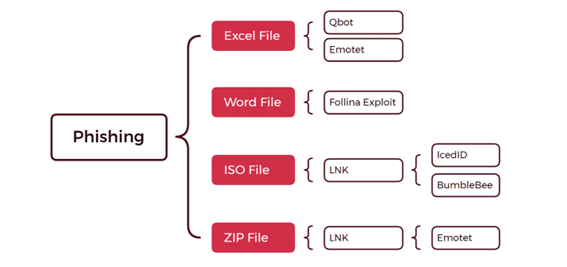

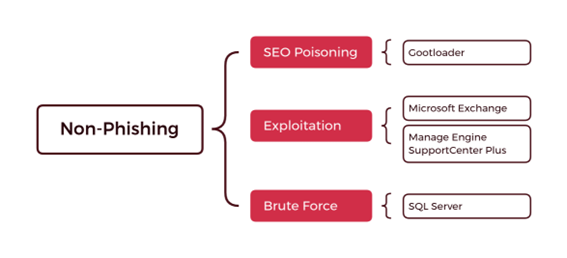

Aunque llevan años al acecho, los infostealers están ahora viviendo una época dorada. Un malware que, al estilo del antiguo y engañoso equino griego, suele colarse silenciosamente en los endpoints a través de descargas sigilosas de archivos infectados vía phishing, vishing, malvertising, etc. Un infostealer puede hacerse con nombres de usuario y contraseñas, cookies, historial de búsquedas, información financiera y muchos otros datos de los navegadores.

Fuente: The DFIR Report 2022 Year in Review

Los datos recogidos por este variado malware se utilizan cada vez más por todo tipo de piratas informáticos para poner contra las cuerdas a las empresas, y los expertos en ciberseguridad advierten de que se producirán más filtraciones de datos de considerable repercusión, tal y como las mencionadas al inicio del artículo.

«Hemos visto a naciones-Estado, delincuentes y a grupos de hackers adolescentes aprovecharse de los infostealers», afirma Charles Carmakal en una entrevista ofrecida a WIRED. Es director de tecnología de Mandiant, empresa de ciberseguridad propiedad de Google. Os sonarán APT29, Lapsus$ y Scattered Spider: son algunos de los muchos grupos que utilizan infostealers.

Los infostealers se definen menos por sus capacidades técnicas y más por su papel en el ecosistema de los hackers maliciosos. Por supuesto, para ser considerados como tales, deben estar diseñados para robar información. Pero lo que diferencia a los infostealers del spyware u otros programas maliciosos utilizados en el espionaje o en los robos de datos selectivos es que los infostealers se propagan de forma oportunista e indiscriminada. Primero, obtienen datos de los navegadores de los ordenadores que acaban infectando. A continuación, los atacantes que los dirigen recogen y organizan este conjunto de datos caótico y en gran medida aleatorio, a menudo en un mercado o en un foro público como un canal de Telegram. Sólo entonces los operadores de los infostealers o sus clientes peinan el botín en busca de credenciales y tokens de acceso valiosos entre la ingente cantidad de morralla.

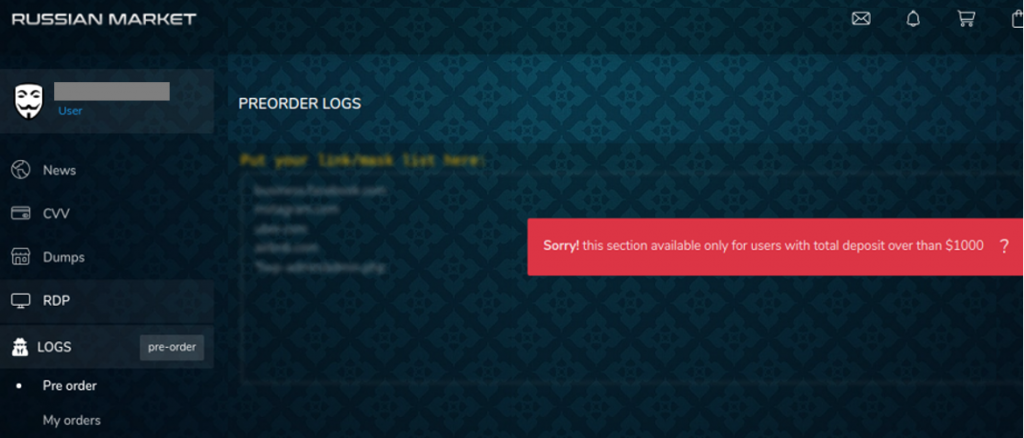

Hay ciertos tokens de acceso que tienen un valor obvio para muchos tipos de ciberdelincuentes. Un volcado de datos que incluya las credenciales de inicio de sesión de las cuentas de empresa de un empleado corporativo será un caramelo para una banda de ransomware, un estafador de correo electrónico comercial o un actor respaldado por un Estado, quienes podrían utilizar el acceso como punto de partida para lanzar sus ataques. Pero además de vender estos preciados detalles, los operadores de los infostealers maximizan el valor de los datos que recopilan simplemente organizando y poniendo dichos datos presentables. Hay plataformas como Genesis Market (que fue desmantelada por las fuerzas de seguridad el año pasado) y Russian Market que organizan los registros de los infostealers e incluso permiten hacer búsquedas en ellos, de modo que los hackers que persiguen atacar a organizaciones más especializadas o que no tienen motivaciones financieras pueden encontrar exactamente lo que necesitan.

En su diseño y comercialización, estas plataformas se inspiran en servicios legítimos de información y comercio electrónico. Muchos mercados y foros cobran una cuota de suscripción para acceder a la plataforma y luego tienen diferentes estructuras de precios para los datos en función de lo valiosos que puedan ser. En la actualidad, Russian Market dispone de tanto pillaje que cobra una tarifa plana baja, normalmente no superior a 10 dólares, por cualquier subconjunto de datos que los usuarios quieran descargar.

«Las empresas han mejorado mucho su seguridad y la gente se ha vuelto más inteligente, por lo que ya no son el mejor objetivo» para los ataques tradicionales a medida, afirma Ian Gray de Flashpoint en otra entrevista. «Por eso, los atacantes necesitan algo menos específico y más basado en lo que pueden aprovechar. Los infostealers son modulares y a menudo se venden por suscripción, y esa evolución probablemente se alinee con el auge de los servicios de suscripción modernos, como el streaming de vídeo.»

Cabe destacar que los hackers han sido especialmente eficaces debido al aumento del trabajo a distancia y del trabajo híbrido, ya que las empresas permiten que los empleados accedan a servicios corporativos desde dispositivos personales y a cuentas personales desde dispositivos de trabajo. Esto amplía la superficie de ataque y da oportunidades a los ladrones de información para que cacen aleatoriamente a los individuos, por ejemplo, en sus propios ordenadores personales, pero aun así terminen con credenciales de acceso corporativo porque la persona también estaba conectada a algunos de sus sistemas de trabajo. También facilita que el malware de robo de información sortee las protecciones corporativas, incluso en los dispositivos de la empresa, si los empleados pueden tener abierto su correo electrónico personal o sus cuentas de redes sociales.

Victoria Kivilevich, directora de investigación de amenazas de la empresa de seguridad israelí KELA, afirma que, en algunos casos, los delincuentes pueden acudir a cibermercados del crimen para rebuscar dominios de objetivos potenciales y ver si hay alguna credencial disponible. Kivilevich sostiene que la venta de información confidencial puede considerarse la «cadena de suministro» de varios tipos de ciberataques, incluidos los operadores de ransomware que buscan los datos de víctimas potenciales, los implicados en el compromiso del correo electrónico empresarial e incluso los intermediarios que pueden recircular los datos a otros ciberdelincuentes.

Según el análisis de Kivilevich, en varios mercados de ciberdelincuentes y en Telegram se han compartido más de 7000 credenciales comprometidas vinculadas a cuentas de Snowflake. Menciona dos casos: en uno, un delincuente ha estado ofreciendo acceso a 41 empresas del sector educativo; otro ciberladrón asegura estar vendiendo acceso a empresas estadounidenses con ingresos de entre 50 y 8 mil millones de dólares.

KELA añade que la actividad relacionada con los registros infostealer se disparó en 2023. Irina Nesterovsky, directora de investigación de KELA, indica que millones de credenciales han sido recopiladas por malware infostealer en los últimos años. «Es una amenaza real», afirma Nesterovsky.

Carmakal añade que se pueden tomar varias medidas para protegerse de la amenaza de los infostealers y sus secuelas, como utilizar antivirus o EDR para detectar actividades maliciosas. Eso sí, las empresas deben ser estrictas a la hora de aplicar MFA para prácticamente todo, además de educar con insistencia y rigor a los usuarios. Por ejemplo, intentando inculcar a la gente que utilizar las mismas contraseñas de sus dispositivos corporativos con sus dispositivos personales no es ni será nunca una buena idea.

El uso de infostealers ha funcionado tan bien que es sencillamente inevitable que cualquier grupo de cibermalos (si no lo ha hecho ya) intente replicar el éxito de ataques como Snowflake y se ponga creativo con otros servicios de software empresarial que puedan utilizar como puntos de entrada para acceder a sus siguientes víctimas. Carmakal advierte que espera que esto se traduzca en más ataques en los próximos meses. «No hay ambigüedad al respecto; los actores maliciosos empezarán a buscar los registros de infostealer y a buscar otros proveedores de SaaS similares a Snowflake donde entrar y robar datos para luego extorsionar a esas empresas».

Apenas unos días después del fallo global de CrowdStrike y en un tiempo casi récord, se creó un nuevo infostealer llamado Daolpu en un intento de sacar provecho del caos. En el próximo artículo diseccionaremos este infostealer, creado ad hoc para aprovechar la coyuntura provocada por Falcon, el agente de Windows de Crowdstrike cuya actualización sembró el caos a nivel mundial.

Fuentes

https://blog.elhacker.net/2024/05/hackean-dgt-roban-datos-personales-34-millones-conductores.html

https://www.ciberseguridad.eus/ciberglosario/ataque-la-cadena-de-suministro

https://adarma.com/blog/understanding-russian-threat-group-apt-29

https://www.blackberry.com/us/en/solutions/endpoint-security/ransomware-protection/lapsus

https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-320a

https://www.wired.com/story/infostealer-malware-password-theft

https://flashpoint.io/blog/cybersecurity-threats-crowdstrike-outage/

https://www.secureworks.com/research/the-growing-threat-from-infostealers

https://www.cybersecuritydive.com/news/100-snowflake-customers-attacked/718454