Contraseña: admin

Los administradores informáticos podrían pecar de insensatos tanto como los usuarios finales en lo que respecta a las contraseñas. Un análisis de algo más de 1,8 millones de contraseñas sitúa a «admin» como la contraseña más popular, con más de 40.000 entradas, y otros resultados apuntan a un uso demasiado común y continuado de las contraseñas predeterminadas.

Varios fabricantes, entre ellos Outpost24, han llevado a cabo estudios sobre esta preocupante tendencia; estos datos sobre credenciales de administrador se han obtenido de un software especializado de inteligencia sobre amenazas que proporciona información procesable sobre credenciales de usuario robadas.

¿Qué son las contraseñas por defecto?

Una contraseña por defecto es la contraseña predefinida para un dispositivo, sistema o aplicación que suele estar asociada a la cuenta por defecto y que se utiliza para la configuración inicial. Las contraseñas por defecto suelen ser muy conocidas y fáciles (por ejemplo, admin, password, 12345), o se pueden encontrar rápidamente consultando la documentación del producto, o simplemente buscando en Internet. Las contraseñas por defecto se consideran una vulnerabilidad de seguridad, ya que son uno de los puntos de entrada más fáciles para un atacante.

Ya se han desarrollado legislaciones que prohíben el uso de contraseñas por defecto, como la Ley de Seguridad de Productos e Infraestructura de Telecomunicaciones (PSTI) del Gobierno del Reino Unido, o la ley de Seguridad en el Internet de las Cosas de California (Senate Bill 327), pero queda mucho por hacer a este respecto a nivel gubernamental.

Sin embargo, a pesar de su mala reputación, la distensión a la hora de configurar credenciales sigue estando muy extendida. Aunque los datos del análisis que mencionamos se obtuvieron a partir de malware diseñado para robar credenciales, la mayoría de las contraseñas de la lista podrían haberse adivinado fácilmente en un brute-force poco sofisticado.

Las 20 contraseñas de administrador más usadas: predeterminadas, estáticas e inseguras

Las 20 principales contraseñas de administrador recuperadas del software especializado por los diversos estudios fueron:

admin

123456

12345678

1234

password

123

12345

admin123

123456789

adminisp

demo

root

123123

admin@123

123456aA@

01031974

Admin@123

111111

admin1234

admin1

Cómo funciona el robo de contraseñas por malware

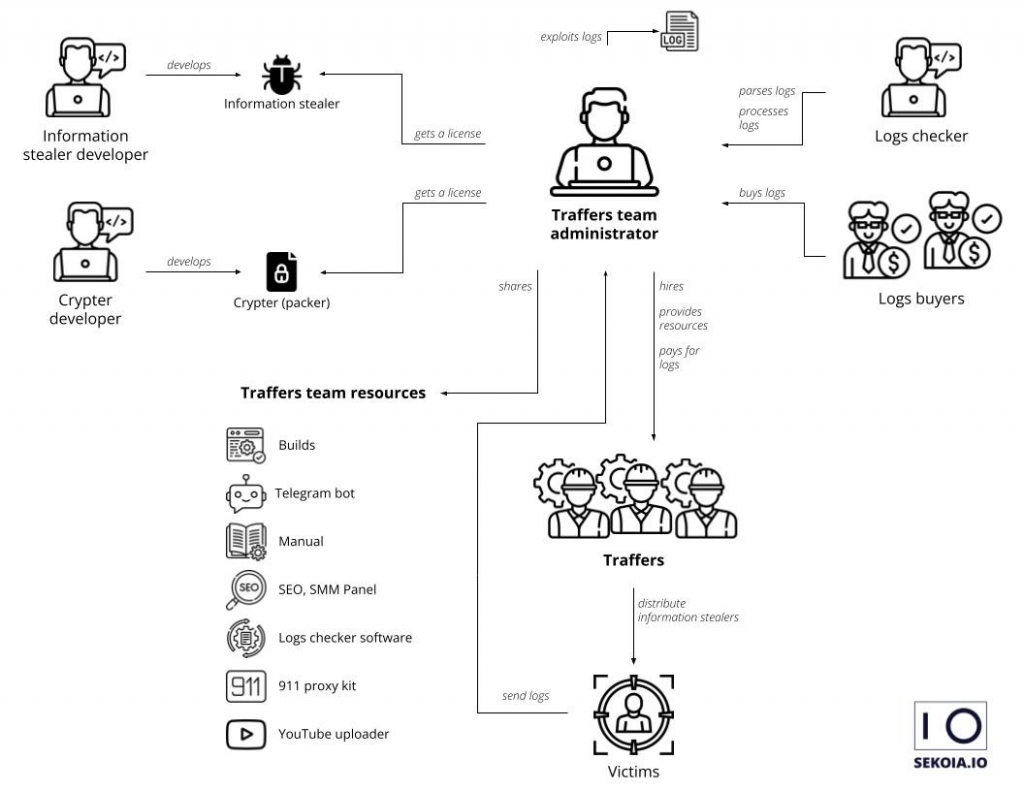

El malware se presenta de muchas formas diferentes. A través de diversas tácticas de ingeniería social, los ciberdelincuentes introducen el malware en el sistema objetivo. Aunque las campañas de phishing son la operación más conocida, el reciente auge de los grupos organizados de ciberdelincuentes, sobre todo los traffers, ha generado una distribución de malware más especializada.

Los traffers difunden malware a través de vídeos de YouTube o anuncios de Google de contenido fraudulento (Att&ck IDs: T1036 – Masquerading, T1059 – Command and Scripting Interpreter, T1102 – Web Service, T1137 – Office Application Startup, T1566 – Phishing). Pueden reclamar la atención de los administradores con anuncios de herramientas de administración que les redirigirán a otro sitio. Estos sitios fraudulentos combinan el malware con software legítimo para evitar su detección.

Una vez instalado, el malware vivirá silenciosamente en segundo plano y recopilará información personal sobre el usuario, como los inicios de sesión en el ordenador en el que se alojen. Estos sitios pueden ser:

- Navegadores web (Google Chrome).

- Clientes FTP (WinSCP).

- Clientes de correo (Microsoft Outlook).

- Carteras digitales (Bitcoin).

Dependiendo de la aplicación, no resulta complicado superar el mecanismo de cifrado para descubrir las contraseñas en texto plano de las aplicaciones del usuario. Por ejemplo, en Google Chrome, el malware realiza una petición, en nombre de la víctima, a la herramienta de cifrado del navegador para descifrar la información almacenada en el ordenador. Por esto, deben usarse siempre gestores de contraseñas externos con un alto nivel de seguridad.

A partir de ahí, la contraseña llegará a un mercado donde se venderá al mejor postor, que podrá utilizarla en ataques de apropiación de cuentas o de relleno de credenciales.

Recomendaciones de seguridad y buenas prácticas

Por obvio que parezca: poner contraseñas seguras

Empecemos por lo básico: no se deben utilizar contraseñas predeterminadas y hay que crear siempre una contraseña única, larga y segura para cada cuenta. Además de aplicar estas medidas de seguridad en toda la red, pueden buscarse signos de malas prácticas de contraseñas de administrador con herramientas de sólo lectura que escanean el entorno de Active Directory en busca de vulnerabilidades relacionadas con las contraseñas, incluyendo qué cuentas están utilizando contraseñas idénticas, en blanco, caducadas, etc. La existencia de contraseñas idénticas en Active Directory pueden ser un signo de que hay GPO demasiado laxas.

Defenderse del malware

Esto es un poco más complicado, pero como primer paso, hay que estar al tanto de las tendencias crecientes en el panorama de la ciberdelincuencia. El ecosistema evoluciona constantemente, y dado que una tarea de revisión de esta magnitud se puede hacer titánica, se pueden barajar distintas soluciones de software ya creadas para acometerla.

No obstante, bajo un enfoque práctico contra amenazas actuales como los ataques de los traffers, recomendamos:

- Utilizar software antimalware actualizado, como la detección y respuesta de endpoints y antivirus.

- Desactivar el almacenamiento de contraseñas en el navegador y la configuración de autorrelleno.

- Comprobar que se ha redirigido al sitio deseado después de hacer clic en un anuncio o enlace.

- Prestar atención a los errores tipográficos en los dominios, a los contenidos divergentes y a otras señales de alarma en un sitio web.

- Evitar el software «crackeado» en dispositivos corporativos y personales.

- Y, por último, mitigar el riesgo de un ataque dirigido si finalmente el malware consigue obtener las credenciales.

Fuentes

https://www.thehacker.recipes/web/config/default-credentials

https://blog.sekoia.io/traffers-a-deep-dive-into-the-information-stealer-ecosystem/

https://www.upguard.com/blog/california-iot-security-law

https://www.legislation.gov.uk/uksi/2023/1007/contents/made

https://www.kaspersky.com/blog/browser-data-theft/27871/

https://www.incibe.es/empresas/blog/sistemas-edr-son-y-ayudan-proteger-seguridad-tu-empresa