Roboto, apunta a servidores Linux bajo Webmin

La función principal de la botnet es la capacidad de realizar ataques DDoS.

Un grupo de ciberdelincuentes esclaviza a los servidores Linux que ejecutan aplicaciones Webmin vulnerables en una nueva red zombie actualmente monitoreada por investigadores de seguridad bajo el nombre de Roboto.

La aparición de la botnet, está vinculada a la revelación de una violación importante de seguridad en una aplicación web instalada en más de 215,000 servidores, que es el arma perfecta para construir una botnet sobre ella.

El equipo detrás de Webmin, una aplicación web de administración remota para sistemas Linux, reveló y corrigió una vulnerabilidad que permitía a los atacantes ejecutar código malicioso con privilegios de root y recuperar versiones antiguas. de Webmin.

Debido a la fácil explotación de la vulnerabilidad de seguridad y la gran cantidad de sistemas vulnerables, los ataques contra las instalaciones de Webmin comenzaron varios días después del lanzamiento de la vulnerabilidad.

EL NUEVO ROBOTO BOTNET

Según el equipo de investigación, el objetivo principal de la botnet parece haber sido la expansión, el tamaño de la botnet ha aumentado, pero también la complejidad del código.

Actualmente, la funcionalidad principal de la botnet parece ser una función DDoS. Por su parte, aunque la capacidad DDoS está en el código, Netlab afirma que nunca ha visto a la botnet realizar ataques DDoS, y los operadores de botnet parecen haberse centrado principalmente en los últimos meses en desarrollar el tamaño de la botnet. botnet.

Según Netlab, la función DDoS podría lanzar ataques a través de vectores como ICMP, HTTP, TCP y UDP. Pero además de los ataques DDoS, el robot Roboto instalado en sistemas Linux pirateados (a través de la vulnerabilidad Webmin) también puede:

- Funciona como un shell inverso y permite al atacante ejecutar comandos de shell en el host infectado

- Recopilar información sobre el sistema, los procesos y la red del servidor infectado

- Descargar datos recopilados en un servidor remoto

- Ejecutar comandos del sistema Linux ()

- Ejecute un archivo descargado desde una URL remota

- Desinstalar

OTRO BOTNET P2P RARO

Pero las características anteriores no son especiales porque muchas otras redes de botnet IoT / DDoS tienen funciones similares, consideradas como características básicas de cualquier infraestructura moderna de botnet.

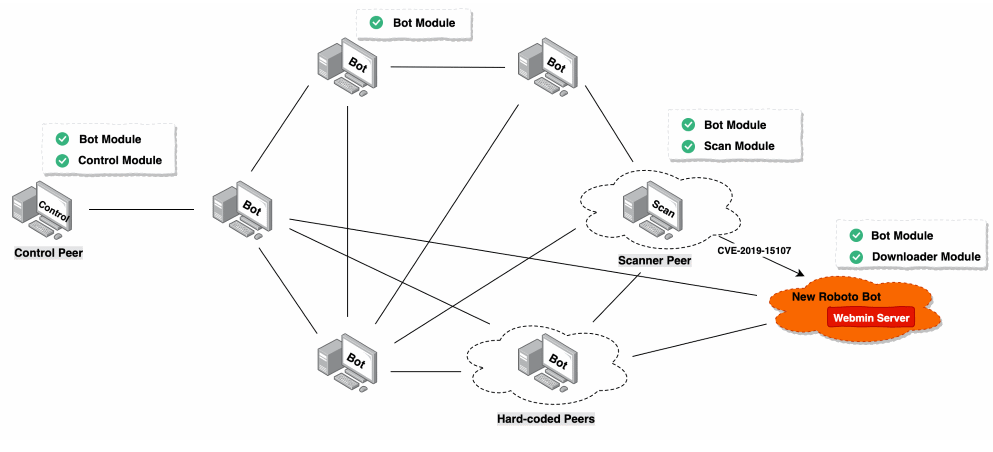

Sin embargo, lo que es exclusivo de Roboto es su estructura interna. Los robots están organizados en una red punto a punto (P2P) y transmiten los comandos que reciben de un servidor central de comando y control (C y C), en lugar de que cada bot se conecte al controlador principal.

Según Netlab, la mayoría de los robots son zombis, que transmiten comandos, pero algunos también se seleccionan para admitir la red P2P o para funcionar como escáneres para buscar otros sistemas Webmin vulnerables, con el fin de desarrollar aún más la red zombie.

La estructura P2P es interesante porque las comunicaciones basadas en P2P cara vez están presentes en las botnets DDoS.

Si los operadores de Roboto no detienen la botnet ellos mismos, eliminarla será una tarea muy difícil.