Spoofing: qué es y cómo evitarlo

Normalmente conocemos como spoofing al intento de falsificar o suplantar la identidad de algo o alguien. En el mundo de la ciberseguridad se conoce más específicamente como un ataque que se aprovecha de esta suplantación para ganar nuestra confianza y así poder engañarnos para, por ejemplo, robar información sensible, introducir malware, etc.

Técnicas de spoofing

Al igual que sucede con la mayoría de los ataques más utilizados, existen varias maneras de realizar un spoofing. Entre algunas de las técnicas más comunes podemos encontrarnos:

IP Spoofing

Para saber cómo funciona la suplantación de IP primero debemos saber qué es una IP. Una dirección IP es un número de identificación único que se le asigna a cualquier dispositivo (ordenadores, portátiles, móviles, dispositivos IOT) que se conecte a la red. Con esta técnica el atacante falsifica su dirección IP para ocultar la suya propia o hacerse pasar por otra diferente.

Una vez realizado, los atacantes engañan a los sistemas de seguridad para que crean que se trata de una de las IP que ellos consideran fiable.

DNS Spoofing

A diferencia de la técnica de IP Spoofing que suplanta la IP de un dispositivo, la suplantación de DNS se encarga de atacar directamente a las direcciones IP almacenadas en los routers o servidores DNS de sus víctimas.

El atacante modifica los registros DNS de dichos dispositivos para redirigir todo el tráfico hacia un destino malicioso. Por ejemplo, los atacantes podrían modificar la IP asociada a la web de Facebook para que cada vez que intentemos acceder a ella, el router nos envíe hacia una página similar alojada en sus servidores desde la cual puedan robarnos las credenciales de la red social.

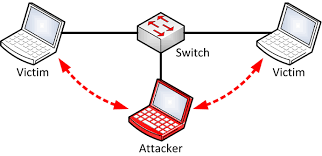

ARP Spoofing

En los equipos existe una tabla ARP donde se almacena qué dirección IP se asocia a la MAC de un dispositivo. El objetivo de este ataque es modificar esa tabla para que los equipos dentro de una red lo reconozcan como otro confiable que ya existía en ella, pudiendo así realizar acciones maliciosas como interceptar, modificar o redirigir el tráfico.

Email Spoofing

Es uno de los ataques más comunes de phishing y existen muchas técnicas posibles. Por ejemplo, el atacante intenta suplantar la identidad de una persona o entidad en la que confiamos creando una cuenta de correo electrónico muy similar a la verdadera esperando que la victima no se de cuenta de esta pequeña diferencia.

Otra técnica común es directamente robar una cuenta de la persona o entidad de confianza y utilizarla para enviar el correo malicioso a la víctima.

Buenas prácticas para evitar ataques de spoofing:

El Instituto Nacional de Ciberseguridad de España (INCIBE) en sus guías públicas sobre ciberseguridad dispone de un listado con recomendaciones para proteger las empresas ante este tipo de ataques:

- Comprobar siempre la dirección del remitente, evitando responder a correos electrónicos, mensajes o llamadas de remitentes desconocidos.

- Prestar atención a redacciones deficientes, con fallos ortográficos y que incitan a tomar acciones en tono de urgencia.

- No proporcionar datos personales, confidenciales, de acceso, o bancarios a través de estas vías.

- Evitar pulsar en enlaces o descargar archivos de correos electrónicos y mensajes sin verificar la veracidad de la información y del remitente.

- Utilizar herramientas de seguridad. Entre ellas, activar un filtro antispam y corroborar con la fuente oficial, si es necesario.

- Utilizar la firma digital o cifrado en los correos electrónicos para autenticar nuestras comunicaciones, ayudando a prevenir posibles suplantaciones a nuestra empresa.

- Comprobar que se trata de una conexión segura con un certificado SSL (el candado al lado de la dirección web) y siempre con una conexión https.

- Prestar atención a las URL para evitar casos de cybersquatting. También a las faltas de ortografía o cambios en el contenido de la web.

- Proteger/blindar nuestro router, restringiendo las conexiones remotas, cambiando las contraseñas por defecto, además de seguir las pautas para identificar webs fraudulentas.

- Mantener los equipos actualizados a la última versión, tanto del sistema operativo, como del navegador y las aplicaciones.

- Utilizar contraseñas robustas y diferentes para cada servicio, modificarlas regularmente y, cuando sea posible, activar un doble factor de autenticación.

- Realizar exámenes y chequeos de seguridad periódicos para luchar contra accesos maliciosos que puedan modificar los ajustes de los DNS en nuestros equipos y routers.

- Descargar aplicaciones o software de sitios oficiales.

Fuentes