Vulnerabilidades en redes móviles: interceptación

En los últimos tiempos se han hecho públicos diferentes casos de espionaje nacional e internacional de gran importancia. Este foco mediático pone de relevancia, para el público general, métodos de interceptación de comunicaciones móviles empleados por todo tipo de organizaciones.

Obviamente aquí no nos referimos a la interceptación judicial o legal, como la que se realizan en España con los sistemas SITEL. Sino a aparatos de interceptación relacionados con el espionaje. Quizás los más famosos sean los “maletines” de interceptación, que pueden ser fabricados por ciertas empresas o incluso elaborados de forma “artesanal”. Aunque estos dispositivos tienen un fuerte control por parte de las autoridades, pueden ser adquiridos en el mercado negro o en determinados países.

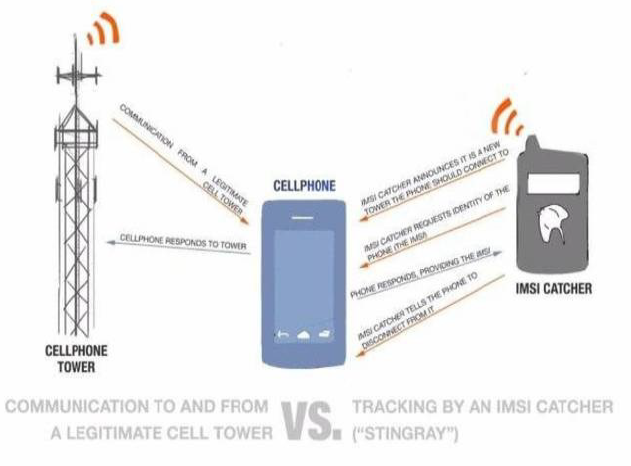

Los ataques más conocidos son los producidos mediante las falsas estaciones BTS (antenas de telefonía falsas), que pueden hacer que nuestro teléfono móvil se asocie a esta celda maliciosa GSM y así manipular el tipo de conexión, cifrado, etc., para interceptar nuestras comunicaciones. Este tipo de ataques por tanto, estarían dentro del grupo de ataques MiTM (Man-in-The-Middle).

Con este tipo de ataques, se puede negociar el cifrado del 3G y el 4G obligando al móvil a transmitir en GSM, o 2G, cuyos algoritmos de cifrado (por ejemplo A5/1) son vulnerables desde hace años.

En cuanto a contramedidas, existen algunas soluciones en el mercado para poder detectar estos ataques y poder tomar las prevenciones adecuadas en entornos donde se maneje información altamente confidencial.